Articles

| STEP 1 | Solicitar una clave de licencia de prueba |

Si le interesa evaluar Wanguard o Wansight, rellene el formulario que se ofrece a continuación..Únicamente deben rellenarse los campos marcados con el símbolo  .

.

Podemos tardar hasta 24 horas en revisar su solicitud y enviarle por correo electrónico los enlaces para descargar el software, la documentación y la clave de licencia.

Nota: Nos atenemos a esta declaración de privacidad, por lo que nunca le enviaremos correos electrónicos no solicitados (SPAM) ni facilitaremos a terceros su dirección de correo electrónico u otros datos personales.

| STEP 2 | Instalar y evaluar el software |

Nuestro software se ejecuta en las siguientes distribuciones Linux:

|

|

|

|

|

|

Nota: Si tiene problemas con la configuración o instalación Linux, póngase en contactocon el personal de nuestro servicio de asistencia técnica para solicitar ayuda.

| STEP 3 | Conseguir una clave de licencia permanente |

Si la evaluación del software le ha resultado satisfactoria, adquiera una licencia de software en nuestra tienda online.

DDOS ATTACK MITIGACIÓN CON FILTRO DE WANGUARD

| INFORMACIÓN GENERAL: |

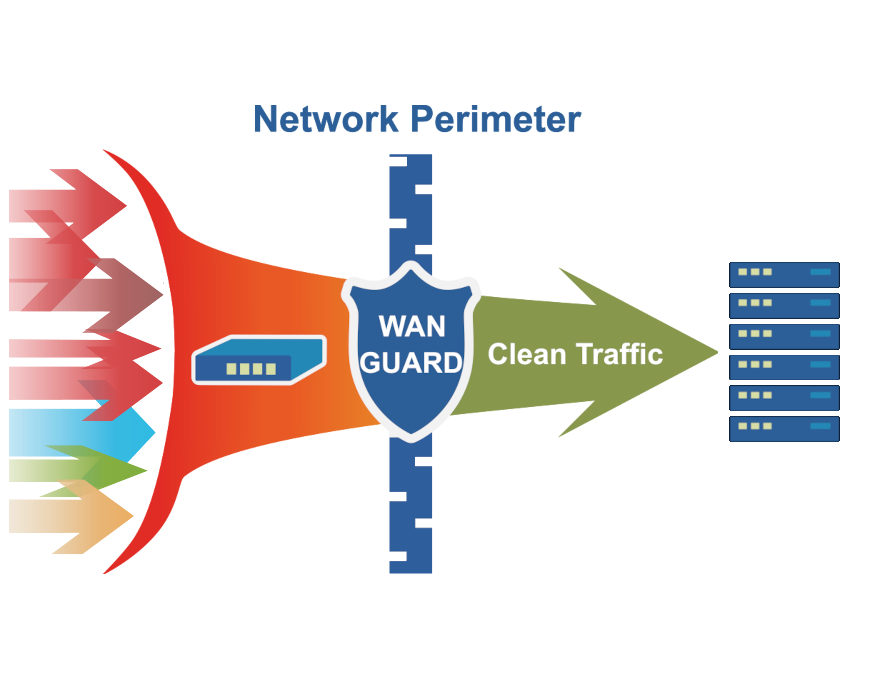

El componente Filtro (Filter) de Wanguard es un generador de reglas para firewalls inteligentes y un analizador de tráfico para detección de ataques DDoS diseñado para proteger redes de amenazas internas y externas (ataques contra la disponibilidad en DNS, VoIP, Mail y servicios parecidos, tráfico no autorizado que provoca congestión de la red). Incluye sofisticados algoritmos de análisis del tráfico que pueden detectar y filtrar el tráfico malicioso en el lado del cliente de forma pormenorizada, sin que resulte afectada la experiencia del usuario ni provocar periodos de inactividad. El Filtro de Wanguard (Wanguard Filter) solo funciona en colaboración con el Sensor de flujos (Flow Sensor) (para NetFlow, sFlow, jFlow o IPFIX) o el Sensor de paquetes (Packet Sensor) (para servidores en línea, puertos espejo o TAP de red). |

|||||||||||||||||||||

| PRINCIPALES PRESTACIONES Y CARACTERÍSTICAS: |

|

|||||||||||||||||||||

| ESCENARIOS DE IMPLEMENTACIÓN: |

|

|||||||||||||||||||||

REQUISITOS DE HARDWARE: |

|

|||||||||||||||||||||

| ACTUACIÓN: |

Los métodos de filtrado del tráfico directamente admitidos por el Filtro (Filter) se complementan, en cuanto a rendimimiento y funciones:

La operación sin estado (stateless) del Filtro garantiza la detección y mitigación de ataques volumétricos que pueden inutilizar hasta los dispositivos con estado (stateful) más potentes, como firewalls, sistemas de detección de intrusos (IDS) o sistemas de protección de intrusos (IPS). La desventaja de la operación sin estado (stateless) es que, a diferencia de los IPS tradicionales, el Sensor y el Filtro no pueden detectar ni bloquear ataques no volumétricos dirigidos contra la capa de aplicación (capa 7 del sistema OSI). El Filtro debe instalarse en los puntos de entrada a la red, antes de otros dispositivos con estado (stateful).

Cuando un ataque DDoS satura el ancho de banda en el enlace ascendente o sobrepasa la capacidad del servidor(es) de filtrado, el Sensor puede recurrir al protocolo BGP para desviar hacia una ruta nula (black-hole//null-route)el tráfico dirigido a los destinos objeto del ataque. |

|||||||||||||||||||||

|

INFORMACIÓN ADICIONAL: |

Puede descargar y probar Waguard Filter durante 30 días solicitando una licencia de evaluación. Puede comprar licencias de Wanguard Sensor a través de la tienda en línea. Encontrará una respuesta a las preguntas más frecuentes en la Base de conocimientos (Knowledge Base) y la Guía de usuario (User Guide). En caso de que necesite más información, no dude en ponerse en contacto con nosotros. |

SENSOR DE PAQUETE PARA WANGUARD Y WANSIGHT

| INFORMACIÓN GENERAL: |

El componente Sensor de paquetes (Packet Sensor) de Wanguard y Wansight es un analizador de paquetes que inspecciona paquetes IP y genera análisis pormenorizados sobre el tráfico.

El núcleo del mismo lo constituye un motor de correlación de tráfico de gran escalabilidad capaz de monitorizar continuamente cientos de miles de direcciones IP. Sofisticados algoritmos estadísticos incorporan datos sobre el tráfico a fin de ofrecer una imagen precisa y detallada, tanto en tiempo real como en el pasado, de los flujos de tráfico que recorren la red. |

|||||||||||||||||||||

| PRINCIPALES PRESTACIONES YCARACTERÍSTICAS: |

|

|||||||||||||||||||||

FICHA DE DATOS: |

|

|||||||||||||||||||||

REQUISITOS DE HARDWARE: |

En redes conmutadas, únicamente los paquetes dirigidos a un dispositivo concreto llegan a la tarjeta de red del dispositivo. Si el servidor en el que se ejecuta el Sensor de paquetes (Packet Sensor) no se ha implementado en línea (en la ruta de datos principal), entonces debe utilizarse un TAP de red, switch o router que disponga de un puerto de monitorización o un puerto espejo.. El Sensor de paquetes (Packet Sensor) puede ejecutarse con su carga equilibrada entre múltiples núcleos de CPU, únicamente cuando se utilice con:

|

|||||||||||||||||||||

|

INFORMACIÓN ADICIONAL: |

Puede descargar y probar Packet Sensor durante 30 días solicitando una licencia de evaluación. Puede comprar licencias de Packet Sensor a través de la tienda en línea. Encontrará una respuesta a las preguntas más frecuentes en la Base de conocimientos (Knowledge Base) y la Guía de usuario (User Guide). En caso de que necesite más información, no dude en ponerse en contacto con nosotros. |

NETFLOW, SFLOW & IPFIX ANALIZADOR Y COLECTOR PARA WANGUARD Y WANSIGHT

| INFORMACIÓN GENERAL: |

El componente Sensor de flujos (Flow Sensor) de Wanguard y Wansight es un recopilador y analizador de tráfico basado en flujos con plena funcionalidad que es compatible con NetFlow versiones 5, 7 y v9; sFlow versiones 4 y 5; e IPFix. El núcleo del Sensor de flujos lo constituye un motor de correlación de tráfico de gran escalabilidad capaz de monitorizar continuamente en tiempo real cientos de miles de direcciones IP. Sofisticados algoritmos estadísticos incorporan datos sobre el tráfico a fin de ofrecer una imagen precisa y detallada, tanto en tiempo real como en el pasado, de los flujos de tráfico que recorren la red.

|

||||||||||||

| PRINCIPALES PRESTACIONES Y CARACTERÍSTICAS: |

|

||||||||||||

| FICHA DE DATOS: |

|

||||||||||||

|

REQUISITOS DE HARDWARE: |

El Sensor de flujos (Flow Sensor) no tiene límite en cuanto al número de interfaces que puede monitorizar ni en cuanto a la cantidad de flujos por segundo que puede procesar. Cada Sensor de flujos puede procesar los flujos de un único exportador de flujos. Un servidor que cuente con suficiente memoria RAM puede ejecutar decenas de Sensores de flujos. Cuando la función Recopilador de flujos (Flow Collector) está activada, el Sensor de flujos almacena en el disco local en formato binario comprimido todos los flujos recibidos. |

||||||||||||

|

INFORMACIÓN ADICIONAL: |

Puede descargar y probar Flow Sensor durante 30 días solicitando una licencia de evaluación. Puede comprar licencias de Flow Sensor a través de la tienda en línea. Encontrará una respuesta a las preguntas más frecuentes en la Base de conocimientos (Knowledge Base) y la Guía de usuario (User Guide). En caso de que necesite más información, no dude en ponerse en contacto con nosotros. |

Conozca

Conozca  Rellene el formulario de solicitud de

Rellene el formulario de solicitud de  Construya su propio

Construya su propio  Utilice durante 30 días la versión de prueba completa. Nuestros ingenieros lo

Utilice durante 30 días la versión de prueba completa. Nuestros ingenieros lo  Adquiera en cualquier momento licencias anuales de software rentables a través de nuestra

Adquiera en cualquier momento licencias anuales de software rentables a través de nuestra