Articles

| STEP 1 | Fordern Sie einen Test Lizenzschlüssel an |

Wenn Sie daran interessiert sind Wanguard oder Wansight zu testen, füllen Sie bitte das folgende Formular aus. Nur die mit dem Symbol  gekennzeichneten Felder sind Pflichtfelder.

gekennzeichneten Felder sind Pflichtfelder.

Es kann bis zu 24 Stunden dauern, bis wir Ihre Anfrage überprüft und Ihnen eine E-Mail mit den Download-Links zur Software, Dokumentation und dem Lizenzschlüssel gesendet haben.

Hinweis: Wir halten uns an diese Datenschutzerklärung, daher werden wir Ihnen niemals unerwünschte E-Mails (SPAM) senden oder Ihre E-Mail-Adresse oder andere persönliche Daten an Dritte weitergeben.

| STEP 2 | Software herunterladen und testen |

Unsere Software läuft auf den folgenden Linux-Distributionen:

|

|

|

|

|

|

Hinweis: Wenn Sie Linux-Installations- oder Konfigurationsprobleme haben, wenden Sie sich an unser Support-Team.

| STEP 3 | Besorgen Sie sich einen permanenten Lizenzschlüssel |

Wenn die Software-Evaluierung zufriedenstellend war, erwerben Sie bitte eine Softwarelizenz aus unserem Online-Shop.

DDOS-ANGRIFF-MITIGATION MIT WANGUARD FILTER

| ÜBERBLICK: |

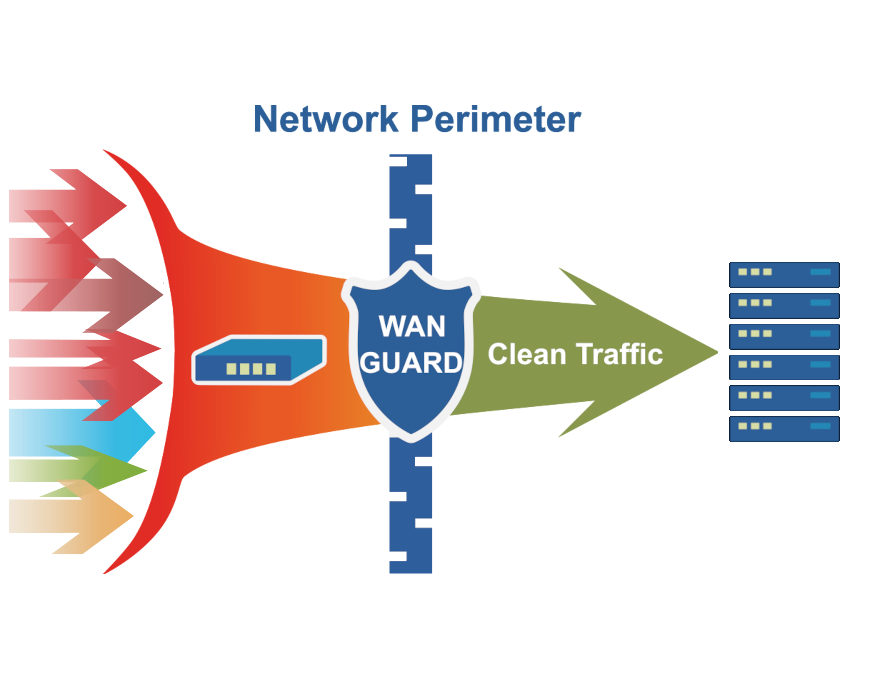

Die Filter-Komponente von Wanguard ist ein Anti-DDoS-Datenverkehrsanalysator und intelligenter Firewall-Regelgenerator zum Schutz von Netzwerken vor internen und externen Bedrohungen (Verfügbarkeitsangriffe auf DNS, VoIP, Mail und ähnliche Dienste, nicht autorisierter Datenverkehr mit Netzwerkstau). Es umfasst ausgeklügelte Algorithmen zur Verkehrsanalyse, die schädlichen Datenverkehr granular erfassen und filtern können, ohne die Benutzererfahrung zu beeinträchtigen oder Ausfallzeiten zu verursachen. Wanguard Filter funktioniert nur in Verbindung mit einem Flow Sensor (für NetFlow, sFlow, jFlow oder IPFIX) oder Packet Sensor (für In-Line-Server, Port Mirroring oder Netzwerk-TAPs). |

|||||||||||||||||||||

| HAUPTMERKMALE UND VORTEILE: |

|

|||||||||||||||||||||

| EINSATZSZENARIEN: |

|

|||||||||||||||||||||

MINDESYSTEM ANFORDERUNGEN: |

|

|||||||||||||||||||||

| PERFORMANCE: |

Die von Filter direkt unterstützten Filtermethoden ergänzen sich leistungsmäßig und funktional:

Der zustandslose Betrieb von Filter gewährleistet die Erkennung und Miniminierung von volumetrischen Angriffen, die selbst die leistungsfähigsten zustandsabhängigen Devices wie Firewalls, Einbruchmeldesysteme (IDS) oder Einbruchschutzsysteme (IPS) lahmlegen können. Der Nachteil der zustandslosen Operation besteht darin, dass Sensor und Filter im Gegensatz zu herkömmlichen IPS nicht in der Lage sind, Angriffe mit nicht volumetrischen Anwendungsschichten (OSI Layer 7) zu erkennen und zu blockieren. Der Filter sollte auf den Einstiegspunkten des Netzwerks vor anderen zustandsabhängigen Geräten installiert werden. Wenn ein DDoS-Angriff die Uplink-Bandbreite sättigt oder über der Kapazität des Filterservers liegt, kann der Sensor die angegriffenen Ziele in BGP black-hole/Null-Route setzen. |

|||||||||||||||||||||

|

ZUSÄTZLICHE INFORMATION: |

Sie können Wanguard Filter 30 Tage lang testen, indem Sie eine Testlizenz anfordern. Lizenzen für Wanguard Filter können über den Online-Shop erworben werden. Häufig gestellte Fragen werden in der Knowledge Base und im Benutzerhandbuch beantwortet. Wenn Sie weitere Informationen benötigen, zögern Sie nicht, uns zu kontaktieren. |

PACKET SNIFFING (PORT MIRRORING, INLINE-GERÄTE) SENSOR FÜR WANGUARD UND WANSIGHT

| ÜBERBLICK: |

Die Packet Sensor-Komponente von Wanguard und Wansight ist ein Paket-Sniffer, der IP-Pakete prüft und detaillierte Datenverkehr-Analysen generiert.

Im Kern enthält es eine hochskalierbare Verkehrskorrelations-Engine, die Hunderttausende von IP-Adressen kontinuierlich überwachen kann. Hochentwickelte statistische Algorithmen integrieren Verkehrsdaten, um ein genaues und detailliertes Bild von Echtzeit- und historischen Verkehrsflüssen im gesamten Netzwerk zu erstellen. |

|||||||||||||||||||||

| HAUPTMERKMALE UND VORTEILE: |

|

|||||||||||||||||||||

DATENBLATT: |

|

|||||||||||||||||||||

MINDESYSTEM ANFORDERUNGEN: |

Packet Sensor kann nur dann lastverteilt über mehrere CPU-Kerne laufen, wenn er verwendet wird mit:

|

|||||||||||||||||||||

|

ZUSÄTZLICHE INFORMATION: |

Sie können Packet Sensor 30 Tage lang testen, indem Sie eine Testlizenz anfordern. Lizenzen für Packet Sensor können über den Online-Shop erworben werden. Häufig gestellte Fragen werden in der Knowledge Base und im Benutzerhandbuch beantwortet. Wenn Sie weitere Informationen benötigen, zögern Sie nicht, uns zu kontaktieren. |

NETFLOW, SFLOW & IPFIX ANALYZER UND SAMMLER FÜR WANGUARD UND WANSIGHT

| ÜBERBLICK: |

Die Flow Sensor- Komponente von Wanguard und Wansight ist ein voll ausgestatteter Flow-basierter Verkehrsanalysator und -kollektor, der NetFlow Version 5, 7 und v9, sFlow Version 4 und 5 sowie IPFix unterstützt. Im Kern enthält Flow Sensor eine hoch skalierbare Verkehrskorrelations-Engine, die in Echtzeit Hunderttausende von IP-Adressen kontinuierlich überwachen kann. Hochentwickelte statistische Algorithmen integrieren Verkehrsdaten, um ein genaues und detailliertes Bild von Echtzeit- und historischen Datenverkehrsflüssen im gesamten Netzwerk zu schaffen. |

||||||||||||

| HAUPTMERKMALE UND VORTEILE: |

|

||||||||||||

| DATENBLATT: |

|

||||||||||||

|

MINDESYSTEM ANFORDERUNGEN: |

Flow Sensor kann eine unbegrenzte Anzahl von Schnittstellen überwachen oder eine unbegrenzte Anzahl von Datenflüssen pro Sekunde verarbeiten. Jeder Flow Sensor kann die Flüsse eines einzelnen Exporteurs verarbeiten. Ein Server mit ausreichend RAM kann Dutzende Flow Sensoren betreiben. Wenn die Flow-Collector-Funktion aktiviert ist, speichert der Flow-Sensor alle empfangenen Flüsse auf der lokalen Festplatte in einem komprimierten Binärformat. |

||||||||||||

|

ZUSÄTZLICHE INFORMATION: |

Sie können Flow Sensor 30 Tage lang testen, indem Sie eine Testlizenz anfordern. Lizenzen für Flow Sensor können über den Online-Shop erworben werden. Häufig gestellte Fragen werden in der Knowledge Base und im Benutzerhandbuch beantwortet. Wenn Sie weitere Informationen benötigen, zögern Sie nicht, uns zu kontaktieren. |

Probieren

Probieren  Füllen Sie das

Füllen Sie das  Erstellen Sie Ihre eigene

Erstellen Sie Ihre eigene  Nutzen Sie die voll funktionsfähige Testversion für 30 Tage. Unsere Ingenieure

Nutzen Sie die voll funktionsfähige Testversion für 30 Tage. Unsere Ingenieure  Kaufen Sie die zu jeder Zeit verfügbaren Software-Jahreslizenzen über unseren

Kaufen Sie die zu jeder Zeit verfügbaren Software-Jahreslizenzen über unseren